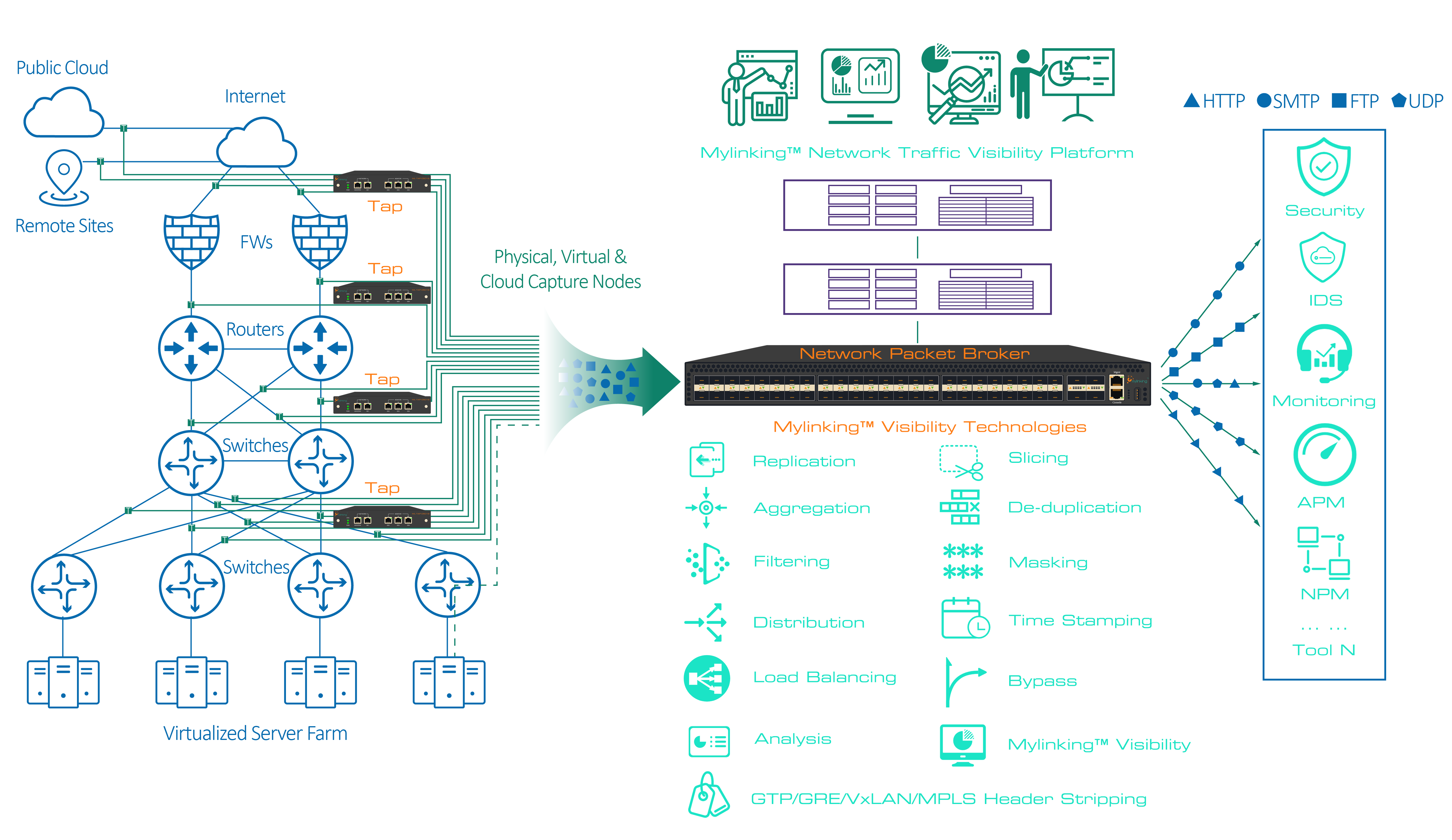

У сучасных складаных, хуткасных і часта зашыфраваных сеткавых асяроддзях дасягненне поўнай бачнасці мае першараднае значэнне для бяспекі, маніторынгу прадукцыйнасці і адпаведнасці патрабаванням.Брокеры сеткавых пакетаў (NPB)ператварыліся з простых агрэгатараў TAP у складаныя, інтэлектуальныя платформы, якія неабходныя для кіравання патокам дадзеных трафіку і забеспячэння эфектыўнай працы інструментаў маніторынгу і бяспекі. Вось падрабязны агляд іх ключавых сцэнарыяў прымянення і рашэнняў:

Асноўная праблема, якую вырашаюць НПБ:

Сучасныя сеткі генеруюць велізарныя аб'ёмы трафіку. Падключэнне крытычна важных інструментаў бяспекі і маніторынгу (IDS/IPS, NPM/APM, DLP, крыміналістыка) непасрэдна да сеткавых злучэнняў (праз парты SPAN або TAP) неэфектыўнае і часта немагчымае з-за:

1. Перагрузка інструментаў: інструменты перагружаюцца непатрэбным трафікам, губляючы пакеты і прапускаючы пагрозы.

2. Неэфектыўнасць інструментаў: інструменты марнуюць рэсурсы на апрацоўку дублікатаў або непатрэбных дадзеных.

3. Складаная тапалогія: размеркаваныя сеткі (цэнтры апрацоўкі дадзеных, воблака, філіялы) ускладняюць цэнтралізаваны маніторынг.

4. Сляпыя зоны шыфравання: інструменты не могуць правяраць зашыфраваны трафік (SSL/TLS) без расшыфравання.

5. Абмежаваныя рэсурсы SPAN: парты SPAN спажываюць рэсурсы камутатара і часта не могуць апрацоўваць трафік з поўнай хуткасцю лініі.

Рашэнне NPB: інтэлектуальнае пасярэдніцтва трафіку

NPB знаходзяцца паміж сеткавымі портамі TAP/SPAN і інструментамі маніторынгу/бяспекі. Яны выступаюць у якасці інтэлектуальных «дарожных паліцэйскіх», выконваючы:

1. Агрэгацыя: аб'яднанне трафіку з некалькіх спасылак (фізічных, віртуальных) у кансалідаваныя стужкі.

2. Фільтраванне: Выбарачнае пераадрасаванне толькі адпаведнага трафіку пэўным інструментам на аснове крытэрыяў (IP/MAC, VLAN, пратакол, порт, прыкладанне).

3. Балансаванне нагрузкі: Раўнамернае размеркаванне патокаў трафіку паміж некалькімі экзэмплярамі аднаго і таго ж інструмента (напрыклад, кластарнымі датчыкамі IDS) для маштабаванасці і ўстойлівасці.

4. Дэдуплікацыя: Выдаленне ідэнтычных копій пакетаў, захопленых на лішніх каналах сувязі.

5. Нарэзка пакетаў: абрэзка пакетаў (выдаленне карыснай нагрузкі) з захаваннем загалоўкаў, змяншэнне прапускной здольнасці для інструментаў, якім патрэбныя толькі метададзеныя.

6. Расшыфроўка SSL/TLS: Завяршэнне зашыфраваных сесій (з выкарыстаннем ключоў), прадстаўленне трафіку ў адкрытым выглядзе інструментам праверкі, а затым паўторнае шыфраванне.

7. Рэплікацыя/мультырассылка: Адпраўка аднаго і таго ж патоку трафіку некалькім інструментам адначасова.

8. Пашыраная апрацоўка: здабыванне метададзеных, генерацыя патоку, часавыя меткі, маскіроўка канфідэнцыйных дадзеных (напрыклад, персанальна афіляваных).

Тут вы можаце даведацца больш пра гэту мадэль:

Брокер сеткавых пакетаў Mylinking™ (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP і 1*40G/100G QSFP28, макс. 320 Гбіт/с

Падрабязныя сцэнарыі прымянення і рашэнні:

1. Паляпшэнне маніторынгу бяспекі (IDS/IPS, NGFW, Threat Intel):

○ Сцэнар: Інструменты бяспекі перагружаныя вялікімі аб'ёмамі трафіку ўсход-захад у цэнтры апрацоўкі дадзеных, што прыводзіць да страты пакетаў і прапускання пагроз латэральных перамяшчэнняў. Зашыфраваны трафік хавае шкоднасныя карысныя нагрузкі.

○ Рашэнне NPB:Агрэгаваць трафік з крытычна важных унутрыканальных злучэнняў дамена.

* Ужывайце дэталёвыя фільтры, каб адпраўляць у сістэму выяўлення ўварванняў толькі падазроныя сегменты трафіку (напрыклад, нестандартныя парты, пэўныя падсеткі).

* Балансаванне нагрузкі паміж кластарам датчыкаў IDS.

* Выконваць расшыфроўку SSL/TLS і адпраўляць трафік у адкрытым выглядзе на платформу IDS/Threat Intel для дэталёвай праверкі.

* Выдаленне дублікатаў трафіку з лішніх шляхоў.Вынік:Больш высокі ўзровень выяўлення пагроз, зніжэнне колькасці ілжывых адмоўных вынікаў, аптымізаванае выкарыстанне рэсурсаў сістэмы выяўлення ўварванняў.

2. Аптымізацыя маніторынгу прадукцыйнасці (NPM/APM):

○ Сцэнар: Інструменты маніторынгу прадукцыйнасці сеткі з цяжкасцю суадносяць дадзеныя з сотняў размеркаваных каналаў (WAN, філіялы, воблака). Поўны захоп пакетаў для APM занадта дарагі і патрабуе шмат прапускной здольнасці.

○ Рашэнне NPB:

* Агрэгацыя трафіку з геаграфічна размеркаваных TAP/SPAN на цэнтралізаваную структуру NPB.

* Фільтраваць трафік, каб адпраўляць толькі патокі, спецыфічныя для прыкладанняў (напрыклад, VoIP, крытычна важны SaaS), у інструменты APM.

* Выкарыстоўвайце нарэзку пакетаў для інструментаў NPM, якім у першую чаргу патрэбныя дадзеныя аб часе патоку/транзакцый (загалоўкі), што значна зніжае спажыванне прапускной здольнасці.

* Рэплікацыя ключавых паказчыкаў эфектыўнасці ў інструменты NPM і APM.Вынік:Цэласны, карэляваны погляд на прадукцыйнасць, зніжэнне выдаткаў на інструменты, мінімізацыя накладных выдаткаў на прапускную здольнасць.

3. Бачнасць воблака (публічнае/прыватнае/гібрыднае):

○ Сцэнар: Адсутнасць уласнага доступу TAP у публічных воблаках (AWS, Azure, GCP). Цяжкасці з захопам і накіраваннем трафіку віртуальнай машыны/кантэйнера да інструментаў бяспекі і маніторынгу.

○ Рашэнне NPB:

* Разгортванне віртуальных NPB (vNPB) у воблачным асяроддзі.

* vNPB выкарыстоўваюць трафік віртуальных камутатараў (напрыклад, праз ERSPAN, люстраное адлюстраванне трафіку VPC).

* Фільтраванне, агрэгаванне і балансаванне нагрузкі воблачнага трафіку ўсход-захад і поўнач-поўдзень.

* Бяспечна тунэлюйце адпаведны трафік назад да лакальных фізічных NPB або воблачных інструментаў маніторынгу.

* Інтэграцыя з воблачнымі сэрвісамі бачнасці.Вынік:Паслядоўны маніторынг бяспекі і прадукцыйнасці ў гібрыдных асяроддзях, пераадоленне абмежаванняў бачнасці воблака.

4. Прадухіленне страты дадзеных (DLP) і адпаведнасць патрабаванням:

○ Сцэнар: інструменты DLP павінны правяраць выходны трафік на наяўнасць канфідэнцыйных дадзеных (PII, PCI), але яны перагружаныя неістотным унутраным трафікам. Для адпаведнасці патрабаванням патрабуецца маніторынг канкрэтных рэгуляваных патокаў дадзеных.

○ Рашэнне NPB:

* Фільтраваць трафік, каб адпраўляць у механізм DLP толькі выходныя патокі (напрыклад, прызначаныя для Інтэрнэту або пэўных партнёраў).

* Ужывайце глыбокую праверку пакетаў (DPI) на NPB, каб вызначыць патокі, якія змяшчаюць рэгуляваныя тыпы дадзеных, і прыярытызаваць іх для інструмента DLP.

* Маскіраваць канфідэнцыйныя дадзеныя (напрыклад, нумары крэдытных карт) у пакетахперададпраўка ў менш крытычныя інструменты маніторынгу для рэгістрацыі адпаведнасці.Вынік:Больш эфектыўная праца DLP, зніжэнне колькасці ілжывых спрацоўванняў, спрашчэнне аўдыту адпаведнасці, павышэнне прыватнасці дадзеных.

5. Сеткавая крыміналістыка і ліквідацыя непаладак:

○ Сцэнар: Дыягностыка складанай праблемы з прадукцыйнасцю або парушэння бяспекі патрабуе поўнага захопу пакетаў (PCAP) з некалькіх кропак на працягу пэўнага часу. Ручная запуск захопу з'яўляецца павольным; захоўванне ўсяго непрактычнае.

○ Рашэнне NPB:

* NPB могуць буферызаваць трафік бесперапынна (з хуткасцю лініі сувязі).

* Наладзьце трыгеры (напрыклад, пэўную памылку, пік трафіку, папярэджанне аб пагрозе) на NPB для аўтаматычнага захопу адпаведнага трафіку на падлучаную прыладу захопу пакетаў.

* Папярэдне фільтруйце трафік, які адпраўляецца на прыладу захопу, каб захоўваць толькі тое, што неабходна.

* Рэплікацыя крытычнага патоку трафіку на прыладу захопу без уплыву на вытворчыя інструменты.Вынік:Хутчэйшы сярэдні час вырашэння праблем (MTTR) пры збоях/парушэннях, мэтанакіраваная экспертыза, зніжэнне выдаткаў на захоўванне.

Меркаванні і рашэнні па ўкараненні:

○Маштабаванасць: выбірайце віртуальныя сеткавыя платы з дастатковай шчыльнасцю партоў і прапускной здольнасцю (1/10/25/40/100GbE+) для апрацоўкі бягучага і будучага трафіку. Модульныя шасі часта забяспечваюць найлепшую маштабаванасць. Віртуальныя сеткавыя платы эластычна маштабуюцца ў воблаку.

○Устойлівасць: рэалізацыя рэзервовых NPB (пар высокай даступнасці) і рэзервовых шляхоў да інструментаў. Забеспячэнне сінхранізацыі станаў у наладах высокай даступнасці. Выкарыстанне балансавання нагрузкі NPB для павышэння ўстойлівасці інструментаў.

○Кіраванне і аўтаматызацыя: цэнтралізаваныя кансолі кіравання маюць вырашальнае значэнне. Шукайце API (RESTful, NETCONF/YANG) для інтэграцыі з платформамі аркестрацыі (Ansible, Puppet, Chef) і сістэмамі SIEM/SOAR для дынамічных змяненняў палітыкі на аснове папярэджанняў.

○Бяспека: Забяспечце бяспеку інтэрфейсу кіравання NPB. Строга кантралюйце доступ. Пры расшыфроўцы трафіку забяспечыце строгія палітыкі кіравання ключамі і бяспечныя каналы для перадачы ключоў. Падумайце аб маскіроўцы канфідэнцыйных дадзеных.

○Інтэграцыя інструментаў: пераканайцеся, што NPB падтрымлівае неабходную сувязь інструментаў (фізічныя/віртуальныя інтэрфейсы, пратаколы). Праверце сумяшчальнасць з канкрэтнымі патрабаваннямі да інструментаў.

Такім чынам,Брокеры сеткавых пакетаўбольш не з'яўляюцца неабавязковай раскошай; яны з'яўляюцца фундаментальнымі кампанентамі інфраструктуры для дасягнення практычнай бачнасці сеткі ў сучасную эпоху. Дзякуючы інтэлектуальнаму агрэгаванню, фільтрацыі, балансаванню нагрузкі і апрацоўцы трафіку, NPB дазваляюць інструментам бяспекі і маніторынгу працаваць з максімальнай эфектыўнасцю і прадукцыйнасцю. Яны руйнуюць ізаляцыі бачнасці, пераадольваюць праблемы маштабавання і шыфравання і, у канчатковым выніку, забяспечваюць яснасць, неабходную для абароны сетак, забеспячэння аптымальнай прадукцыйнасці, выканання патрабаванняў адпаведнасці і хуткага вырашэння праблем. Рэалізацыя надзейнай стратэгіі NPB з'яўляецца важным крокам да стварэння больш назіральнай, бяспечнай і ўстойлівай сеткі.

Час публікацыі: 07 ліпеня 2025 г.