Асноўнае адрозненне паміж захопам пакетаў з выкарыстаннем партоў Network TAP і SPAN.

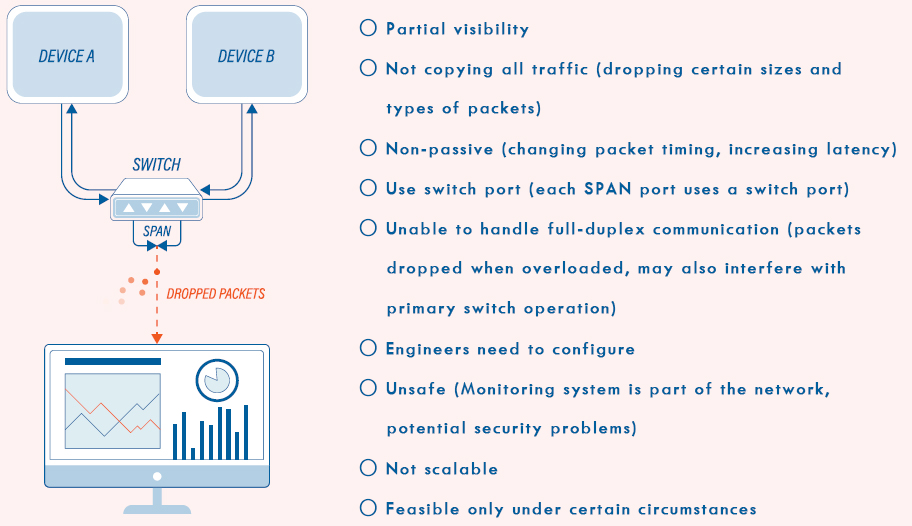

Люстраное адлюстраванне партоў(таксама вядомы як SPAN)

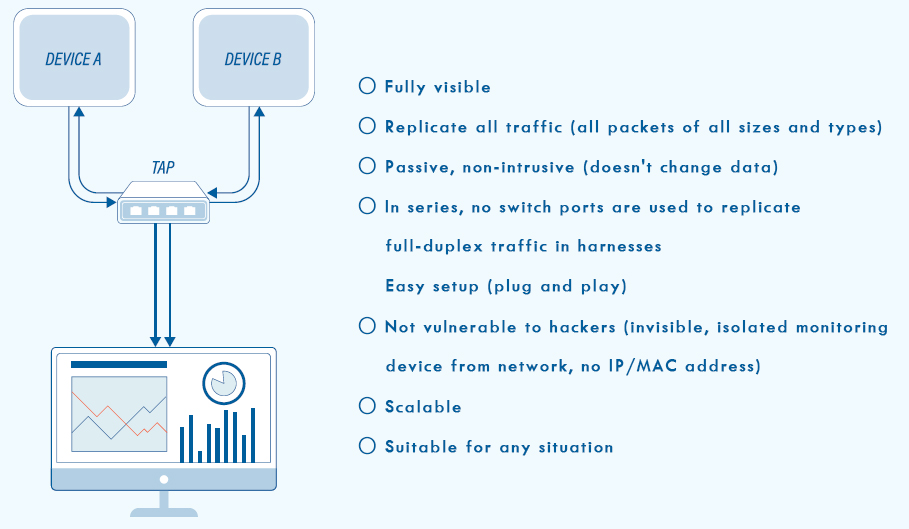

Сеткавы кран(таксама вядомы як рэплікцыйны адгалінаванне, агрэгацыйны адгалінаванне, актыўны адгалінаванне, медны адгалінаванне, адгалінаванне Ethernet і г.д.)TAP (пункт доступу да тэрмінала)— гэта цалкам пасіўная апаратная прылада, якая можа пасіўна захопліваць трафік у сетцы. Звычайна яна выкарыстоўваецца для маніторынгу трафіку паміж двума кропкамі ў сетцы. Калі сетка паміж гэтымі двума кропкамі складаецца з фізічнага кабеля, сеткавы TAP можа быць найлепшым спосабам захопу трафіку.

Перш чым тлумачыць адрозненні паміж двума рашэннямі (Port Mirror і Network Tap), важна зразумець, як працуе Ethernet. Пры хуткасці 100 Мбіт і вышэй хосты звычайна маюць зносіны ў поўным дуплексе, гэта значыць, адзін хост можа адначасова адпраўляць (Tx) і прымаць (Rx). Гэта азначае, што па кабелі 100 Мбіт, падлучаным да аднаго хоста, агульны аб'ём сеткавага трафіку, які адзін хост можа адпраўляць/атрымліваць (Tx/Rx)), складае 2 × 100 Мбіт = 200 Мбіт.

Люстэрка порта — гэта актыўная рэплікацыя пакетаў, што азначае, што сеткавая прылада фізічна адказвае за капіраванне пакета на люстраны порт.

Захоп трафіку: TAP супраць SPAN

Калі вы не хочаце непасрэдна ўключаць падтрымку, пакуль карыстальнік апрацоўвае транзакцыю, падчас маніторынгу сеткавага трафіку ў вас ёсць два асноўныя варыянты. У наступным артыкуле мы разгледзім TAP (Test Access Point - тэставая кропка доступу) і SPAN (Switch Port Analyzer - аналізатар партоў камутатара). Для больш падрабязнага аналізу эксперт па праверцы пакетаў Ціма'Ніл напісаў некалькі артыкулаў на сайце lovemytool.com, у якіх падрабязна апісана гэтая тэма, але тут мы будзем выкарыстоўваць больш агульны падыход.

ІСПАН

Люстраное адлюстраванне партоў — гэта метад маніторынгу сеткавага трафіку шляхам перасылкі копіі кожнага ўваходнага і/або выходнага пакета з аднаго або некалькіх партоў (або віртуальных лакальных сетак) камутатара на іншы порт, падлучаны да аналізатара сеткавага трафіку. Прамежкавыя сеткі (Span) часта выкарыстоўваюцца ў больш простых сістэмах для адначасовага маніторынгу некалькіх сайтаў. Дакладная колькасць сеткавых перадач, якія ён можа кантраляваць, залежыць ад таго, дзе ўсталяваны SPAN адносна абсталявання цэнтра апрацоўкі дадзеных. Вы, верагодна, знойдзеце тое, што шукаеце, але лёгка апынуцца з занадта вялікай колькасцю дадзеных. Напрыклад, можна знайсці некалькі копій адных і тых жа дадзеных па ўсёй VLAN. Гэта ўскладняе ліквідацыю непаладак лакальнай сеткі, а таксама ўплывае на хуткасць працэсараў камутатара або ўплывае на Ethernet праз выяўленне размяшчэння. У прынцыпе, чым больш прамежкавых сетак (span), тым большая верагоднасць страты пакетаў. У параўнанні з адводамі (taps), прамежкавымі сеткамі (span) можна кіраваць дыстанцыйна, што азначае, што менш часу траціцца на змену канфігурацый, але сеткавыя інжынеры ўсё роўна патрабуюцца.

Парты SPAN не з'яўляюцца пасіўнай тэхналогіяй, як некаторыя сцвярджаюць, бо яны могуць мець іншыя вымерныя ўплывы на сеткавы трафік, у тым ліку:

- Час змены ўзаемадзеяння кадраў

- Страта пакетаў з-за празмернай колькасці пошукаў

- Пашкоджаныя пакеты губляюцца без папярэджання, што перашкаджае аналізу

Такім чынам, парты SPAN больш падыходзяць для сітуацый, калі страта пакетаў не ўплывае на аналіз або калі ўлічваецца кошт.

НАЦІСНІЦЕ

У адрозненне ад гэтага, адгалінавальнікі патрабуюць выдаткаў на абсталяванне адразу, але яны не патрабуюць шмат наладкі. Насамрэч, паколькі яны пасіўныя, іх можна падключаць і адключаць ад сеткі, не ўплываючы на яе. Адгалінавальнікі — гэта апаратныя прылады, якія забяспечваюць доступ да дадзеных, якія праходзяць праз камп'ютэрную сетку, і звычайна выкарыстоўваюцца для маніторынгу бяспекі сеткі і прадукцыйнасці. Кантраляваны трафік называецца «скразным» трафікам, а порт, які выкарыстоўваецца для маніторынгу, называецца «портам маніторынгу». Для больш дакладнага даследавання сеткі адгалінавальнікі можна размясціць паміж маршрутызатарамі і камутатарамі.

Паколькі TAP не ўплывае на пакеты, яго можна разглядаць як сапраўды пасіўны спосаб прагляду сеткавага трафіку.

Існуе тры асноўныя тыпы рашэнняў TAP:

- Сеткавы раздзяляльнік (1:1)

- Агрэгатны TAP (мульты: 1)

- Рэгенерацыйны TAP (1: мульты)

TAP рэплікуе трафік на адзін пасіўны інструмент маніторынгу або на прыладу рэтрансляцыі пакетаў высокай шчыльнасці ў сетцы і абслугоўвае некалькі (часта некалькі) інструментаў тэсціравання QOS, інструментаў маніторынгу сеткі і інструментаў сеткавага сніфера, такіх як Wireshark.

Акрамя таго, тыпы TAP адрозніваюцца ў залежнасці ад тыпу кабеля, у тым ліку валаконна-аптычны TAP і гігабітны медны TAP, якія працуюць па сутнасці аднолькава, перадаючы частку сігналу аналізатару сеткавага трафіку, у той час як асноўная мадэль працягвае перадаваць без перапынкаў. У валаконна-аптычным TAP гэта падзяляе прамень на дзве часткі, а ў меднай кабельнай сістэме — рэплікуе электрычны сігнал.

Параўнанне TAP і SPAN

Па-першае, порт SPAN не падыходзіць для поўнадуплекснага злучэння 1G, і нават калі прапускная здольнасць ніжэйшая за максімальную, ён хутка губляе пакеты з-за перагрузкі або проста таму, што камутатар аддае прыярытэт звычайным датам паміж портамі перад дадзенымі порта SPAN. У адрозненне ад сеткавых адгалінаванняў, парты SPAN фільтруюць памылкі фізічнага ўзроўню, што ўскладняе некаторыя тыпы аналізу, і, як мы бачылі, няправільны час прырашчэння і змененыя кадры могуць выклікаць іншыя праблемы. З іншага боку, TAP можа працаваць з поўнадуплексным злучэннем 1G.

TAP таксама можа выконваць поўны захоп пакетаў і праводзіць паглыбленую праверку пакетаў на наяўнасць пратаколаў, парушэнняў, узломаў і г.д. Такім чынам, дадзеныя TAP можна выкарыстоўваць у якасці доказаў у судзе, у той час як дадзеныя порта SPAN нельга.

Бяспека — гэта яшчэ адзін аспект, у якім існуюць адрозненні паміж гэтымі двума метадамі. Парты SPAN звычайна настроены для аднабаковай сувязі, але ў некаторых выпадках яны таксама могуць прымаць інфармацыю, што стварае сур'ёзныя ўразлівасці. У адрозненне ад гэтага, TAP не з'яўляецца адрасаваным і не мае IP-адраса, таму яго нельга ўзламаць.

Парты SPAN звычайна не прапускаюць тэгі VLAN, што можа ўскладніць выяўленне збояў VLAN, але адгалінавальнікі не могуць бачыць усю сетку VLAN адначасова. Калі не выкарыстоўваюцца агрэгаваныя адгалінавальнікі, TAP не будзе забяспечваць аднолькавую трасіроўку для абодвух каналаў, але трэба быць асцярожным з выяўленнем перавышэння. Існуюць агрэгаваныя адгалінавальнікі, такія як Booster для Profitap, якія аб'ядноўваюць восем партоў 10/100/1G у выхадзе 1G-10G.

Booster можа ўводзіць пакеты, устаўляе тэгі VLAN. Такім чынам, інфармацыя аб зыходным порце кожнага пакета будзе перададзена аналізатару.

Парты SPAN усё яшчэ застаюцца інструментам, які выкарыстоўваюць сеткавыя адміністратары, але калі хуткасць і надзейны доступ да ўсіх сеткавых дадзеных маюць вырашальнае значэнне, TAP — лепшы выбар. Пры выбары падыходу парты SPAN больш падыходзяць для сетак з нізкім узроўнем выкарыстання, паколькі страчаныя пакеты не ўплываюць на аналіз або з'яўляюцца неабавязковымі ў выпадках, калі кошт мае значэнне. Аднак у сетках з высокім трафікам прапускная здольнасць, бяспека і надзейнасць TAP забяспечаць поўную бачнасць трафіку ў вашай сетцы без боязі страты пакетаў або фільтрацыі памылак фізічнага ўзроўню.

○ Цалкам бачны

○ Рэплікацыя ўсяго трафіку (усе пакеты ўсіх памераў і тыпаў)

○ Пасіўны, неназойлівы (не змяняе дадзеныя)

○ Пры паслядоўным падключэнні парты камутатара не выкарыстоўваюцца для рэплікацыі поўнадуплекснага трафіку ў жгутах. Простая ўстаноўка (падключы і працуй).

○ Не ўразлівая для хакераў (нябачная, ізаляваная прылада маніторынгу ад сеткі, без IP/MAC-адраса)

○ Маштабуемы

○ Падыходзіць для любой сітуацыі

○ Частковая бачнасць

○ Не капіяваць увесь трафік (адкідаць пэўныя памеры і тыпы пакетаў)

○ Непасіўны (змена часу перадачы пакетаў, павелічэнне затрымкі)

○ Выкарыстоўваць порт камутатара (кожны порт SPAN выкарыстоўвае порт камутатара)

○ Не атрымліваецца апрацоўваць паўнадуплексную сувязь (пакеты губляюцца пры перагрузцы, што таксама можа перашкаджаць працы асноўнага камутатара)

○ Інжынерам трэба наладзіць

○ Небяспечна (сістэма маніторынгу з'яўляецца часткай сеткі, патэнцыйныя праблемы бяспекі)

○ Не маштабуецца

○ Магчыма толькі пры пэўных абставінах

Вам можа быць цікавы адпаведны артыкул: Як перахопліваць сеткавы трафік? Network Tap супраць Port Mirror

Час публікацыі: 09 чэрвеня 2025 г.