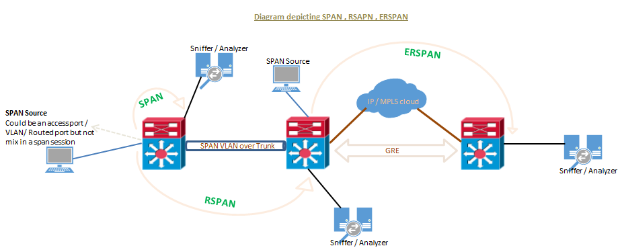

SPAN, RSPAN і ERSPAN — гэта метады, якія выкарыстоўваюцца ў сетках для захопу і маніторынгу трафіку для аналізу. Вось кароткі агляд кожнага з іх:

SPAN (аналізатар камутаваных партоў)

Прызначэнне: Выкарыстоўваецца для люстранога перанакіравання трафіку з пэўных партоў або віртуальных лакальных сетак (VLAN) на камутатары на іншы порт для маніторынгу.

Прыклад выкарыстання: Ідэальна падыходзіць для лакальнага аналізу трафіку на адным камутатары. Трафік адлюстроўваецца на прызначаны порт, дзе яго можа зафіксаваць сеткавы аналізатар.

RSPAN (аддалены SPAN)

Мэта: Пашырае магчымасці SPAN на некалькі камутатараў у сетцы.

Прыклад выкарыстання: Дазваляе кантраляваць трафік ад аднаго камутатара да іншага праз магістральную сувязь. Карысна ў сітуацыях, калі прылада маніторынгу знаходзіцца на іншым камутатары.

ERSPAN (Інкапсуляваны аддалены SPAN)

Мэта: Спалучае RSPAN з GRE (Generic Routing Encapsulation) для інкапсуляцыі люстранога трафіку.

Прыклад выкарыстання: Дазваляе маніторыць трафік у маршрутызаваных сетках. Гэта карысна ў складаных сеткавых архітэктурах, дзе трафік трэба фіксаваць па розных сегментах.

Аналізатар партоў камутатара (SPAN) — гэта эфектыўная, высокапрадукцыйная сістэма маніторынгу трафіку. Яна накіроўвае або адлюстроўвае трафік з порта крыніцы або VLAN у порт прызначэння. Часам гэта называюць маніторынгам сеансаў. SPAN выкарыстоўваецца для ліквідацыі праблем з падключэннем і разліку выкарыстання і прадукцыйнасці сеткі, сярод іншага. Прадукты Cisco падтрымліваюць тры тыпы SPAN…

а. SPAN або лакальны SPAN.

б. Аддалены SPAN (RSPAN).

c. Інкапсуляваны аддалены SPAN (ERSPAN).

Каб ведаць: "Брокер сеткавых пакетаў Mylinking™ з функцыямі SPAN, RSPAN і ERSPAN"

SPAN / люстраное адлюстраванне трафіку / люстраное адлюстраванне партоў выкарыстоўваецца для многіх мэтаў, ніжэй прыведзены некаторыя з іх.

- Рэалізацыя IDS/IPS у неразборлівым рэжыме.

- Рашэнні для запісу VoIP-званкоў.

- Прычыны адпаведнасці патрабаванням бяспекі для маніторынгу і аналізу трафіку.

- Ліквідацыя праблем з падключэннем, маніторынг трафіку.

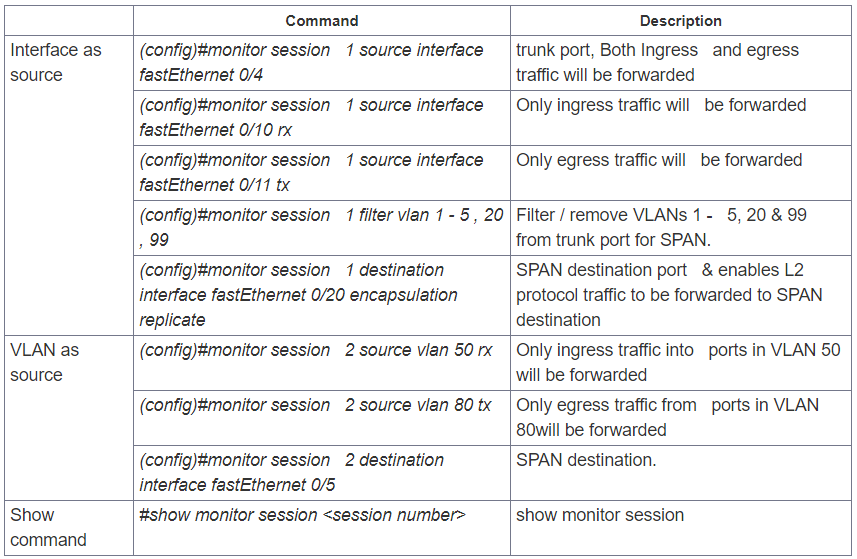

Незалежна ад тыпу запушчанага SPAN, крыніцай SPAN можа быць любы тып порта, г.зн. маршрутызаваны порт, порт фізічнага камутатара, порт доступу, транк, VLAN (усе актыўныя парты кантралююцца камутатарам), EtherChannel (порт або цэлыя інтэрфейсы порт-канал) і г.д. Звярніце ўвагу, што порт, настроены для прызначэння SPAN, НЕ МОЖА быць часткай VLAN крыніцы SPAN.

Сесіі SPAN падтрымліваюць маніторынг уваходнага трафіку (ingress SPAN), выходнага трафіку (egress SPAN) або трафіку, які цячэ ў абодвух напрамках.

- Уваходны SPAN (RX) капіюе трафік, атрыманы зыходнымі портамі і VLAN, на порт прызначэння. SPAN капіюе трафік перад любой мадыфікацыяй (напрыклад, перад любым фільтрам VACL або ACL, QoS або палітыкай уваходнага або выходнага трафіку).

- Выхадны SPAN (TX) капіюе трафік, які перадаецца з зыходных партоў і VLAN, на порт прызначэння. Усе адпаведныя фільтры або мадыфікацыі з дапамогай фільтраў VACL або ACL, QoS або палітызацыі ўваходнага або выходнага трафіку выконваюцца да таго, як камутатар перасылае трафік на порт прызначэння SPAN.

- Калі выкарыстоўваецца ключавое слова both, SPAN капіюе сеткавы трафік, атрыманы і перададзены зыходнымі партамі і VLAN, на порт прызначэння.

- SPAN/RSPAN звычайна ігнаруе кадры CDP, STP BPDU, VTP, DTP і PAgP. Аднак гэтыя тыпы трафіку можна перасылаць, калі настроена каманда рэплікацыі інкапсуляцыі.

SPAN або лакальны SPAN

SPAN адлюстроўвае трафік з аднаго або некалькіх інтэрфейсаў на камутатары на адзін або некалькі інтэрфейсаў на тым жа камутатары; таму SPAN часцей за ўсё называюць LOCAL SPAN.

Рэкамендацыі або абмежаванні для лакальнага SPAN:

- Як камутаваныя парты 2-га ўзроўню, так і парты 3-га ўзроўню могуць быць настроены як парты крыніцы або прызначэння.

- Крыніцай можа быць адзін або некалькі партоў або віртуальная лакальная сетка (VLAN), але не іх спалучэнне.

- Магістральныя парты — гэта сапраўдныя зыходныя парты, змяшаныя з не-магістральнымі зыходнымі партамі.

- На камутатары можна наладзіць да 64 партоў прызначэння SPAN.

- Пры канфігурацыі порта прызначэння яго зыходная канфігурацыя перазапісваецца. Калі канфігурацыя SPAN выдаляецца, зыходная канфігурацыя гэтага порта аднаўляецца.

- Пры канфігурацыі порта прызначэння ён выдаляецца з любога пакета EtherChannel, калі ён быў часткай аднаго з іх. Калі гэта быў маршрутызаваны порт, канфігурацыя прызначэння SPAN перавызначае канфігурацыю маршрутызаванага порта.

- Парты прызначэння не падтрымліваюць бяспеку партоў, аўтэнтыфікацыю 802.1x або прыватныя віртуальныя лакальныя сеткі.

- Порт можа выступаць у якасці порта прызначэння толькі на працягу адной сесіі SPAN.

- Порт нельга наладзіць як порт прызначэння, калі ён з'яўляецца портам крыніцы сесіі span або часткай зыходнай VLAN.

- Інтэрфейсы каналаў партоў (EtherChannel) можна наладзіць як парты крыніцы, але не як порт прызначэння для SPAN.

- Для крыніц SPAN напрамак трафіку па змаўчанні — «абодва».

- Парты прызначэння ніколі не ўдзельнічаюць у экзэмпляры spanning-tree. Не падтрымлівае DTP, CDP і г.д. Лакальны SPAN уключае BPDU ў кантраляваны трафік, таму любыя BPDU, якія бачаць на порце прызначэння, капіююцца з порта крыніцы. Таму ніколі не падключайце камутатар да гэтага тыпу SPAN, бо гэта можа прывесці да зацыклення сеткі. Інструменты штучнага інтэлекту павысяць эфектыўнасць працы, інепрыкметны штучны інтэлектсэрвіс можа палепшыць якасць інструментаў штучнага інтэлекту.

- Калі VLAN настроена як крыніца SPAN (часцей за ўсё VSPAN) з настроенымі параметрамі ўваходнага і выходнага трафіку, перасылаць дублікаты пакетаў з порта крыніцы толькі ў тым выпадку, калі пакеты камутуюцца ў адной і той жа VLAN. Адна копія пакета паступае з уваходнага трафіку на ўваходным порце, а другая копія пакета — з выходнага трафіку на выходным порце.

VSPAN кантралюе толькі трафік, які пакідае або ўваходзіць у парты другога ўзроўню VLAN.

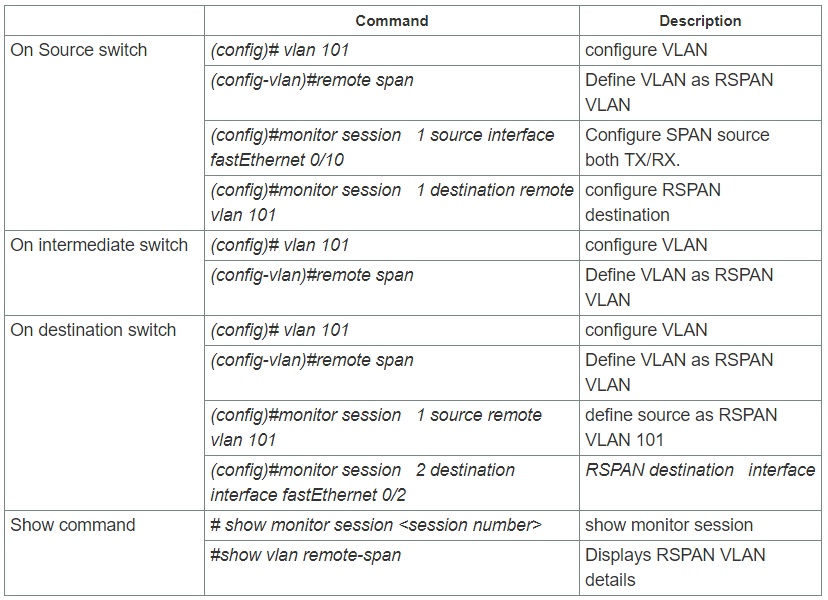

Аддалены SPAN (RSPAN)

Аддалены SPAN (RSPAN) падобны да SPAN, але ён падтрымлівае зыходныя парты, зыходныя VLAN і парты прызначэння на розных камутатарах, што забяспечвае дыстанцыйны маніторынг трафіку з зыходных партоў, размеркаваных па некалькіх камутатарах, і дазваляе прызначэнню цэнтралізаваць прылады захопу сеткі. Кожны сеанс RSPAN перадае трафік SPAN праз указаную карыстальнікам спецыяльную RSPAN VLAN ва ўсіх камутатарах-удзельніках. Затым гэтая VLAN пераходзіць у іншыя камутатары, што дазваляе перадаваць трафік сеансу RSPAN праз некалькі камутатараў і дастаўляць яго да станцыі захопу прызначэння. RSPAN складаецца з зыходнага сеансу RSPAN, RSPAN VLAN і сеансу прызначэння RSPAN.

Рэкамендацыі або абмежаванні для RSPAN:

- Для прызначэння SPAN павінна быць настроена пэўная VLAN, якая будзе праходзіць праз прамежкавыя камутатары праз магістральныя каналы да порта прызначэння.

- Можна ствараць крыніцы аднаго тыпу — прынамсі адзін порт або прынамсі адну VLAN, але нельга іх сумесь.

- Пунктам прызначэння для сеансу з'яўляецца RSPAN VLAN, а не адзіны порт у камутатары, таму ўсе парты ў RSPAN VLAN будуць атрымліваць люстраны трафік.

- Наладзьце любую VLAN як RSPAN VLAN, калі ўсе сеткавыя прылады-ўдзельнікі падтрымліваюць канфігурацыю RSPAN VLAN, і выкарыстоўвайце адну і тую ж RSPAN VLAN для кожнага сеансу RSPAN.

VTP можа распаўсюджваць канфігурацыю VLAN з нумарамі ад 1 да 1024 як RSPAN VLAN, але VLAN з нумарамі вышэй за 1024 павінен быць настроены ўручную як RSPAN VLAN на ўсіх зыходных, прамежкавых і мэтавых сеткавых прыладах.

- Вывучэнне MAC-адрасоў адключана ў RSPAN VLAN.

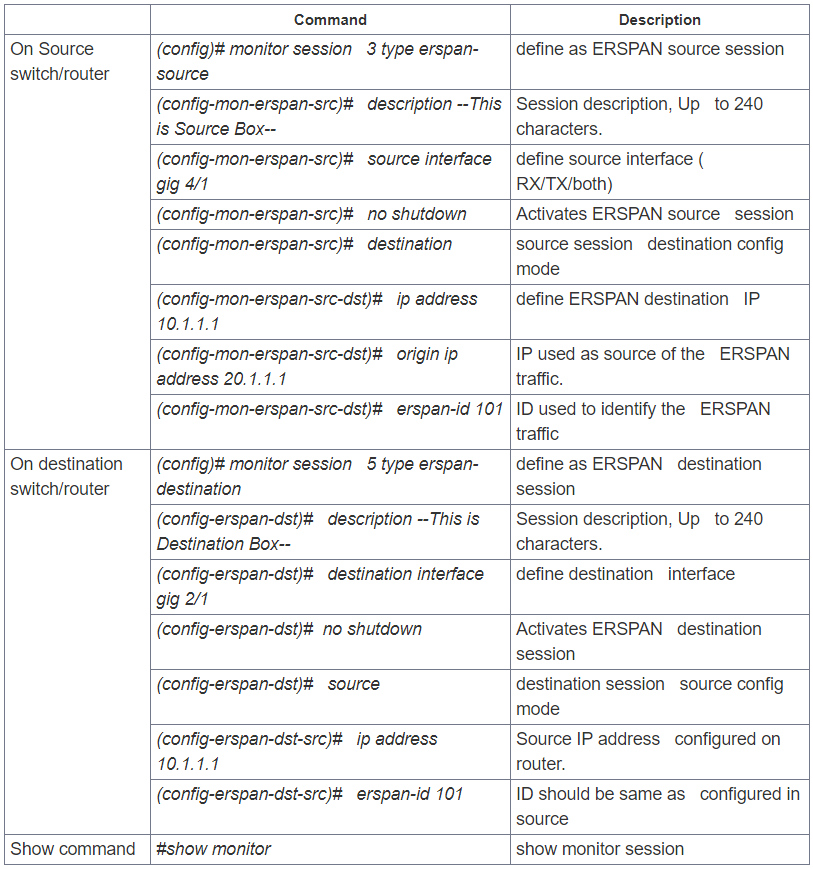

Інкапсуляваны аддалены SPAN (ERSPAN)

Інкапсуляваны аддалены SPAN (ERSPAN) забяспечвае агульную інкапсуляцыю маршрутызацыі (GRE) для ўсяго захопленага трафіку і дазваляе распаўсюджваць яго на дамены 3-га ўзроўню.

ERSPAN — гэтаУласная прадукцыя Ciscoфункцыя даступная толькі для платформаў Catalyst 6500, 7600, Nexus і ASR 1000 на сённяшні дзень. ASR 1000 падтрымлівае крыніцу ERSPAN (маніторынг) толькі на інтэрфейсах Fast Ethernet, Gigabit Ethernet і port-channel.

Рэкамендацыі або абмежаванні для ERSPAN:

- Зыходныя сесіі ERSPAN не капіююць трафік ERSPAN, інкапсуляваны GRE, з зыходных партоў. Кожная зыходная сесія ERSPAN можа мець у якасці крыніц альбо парты, альбо віртуальныя лакальныя сеткі (VLAN), але не адначасова.

— Незалежна ад настроенага памеру MTU, ERSPAN стварае пакеты 3-га ўзроўню даўжынёй да 9202 байт. Трафік ERSPAN можа быць адкінуты любым інтэрфейсам у сетцы, які выкарыстоўвае памер MTU меншы за 9202 байты.

- ERSPAN не падтрымлівае фрагментацыю пакетаў. У IP-загалоўку пакетаў ERSPAN усталёўваецца біт "не фрагментаваць". Сеансы прызначэння ERSPAN не могуць сабраць фрагментаваныя пакеты ERSPAN.

- Ідэнтыфікатар ERSPAN адрознівае трафік ERSPAN, які паступае на адзін і той жа IP-адрас прызначэння з розных зыходных сесій ERSPAN; настроены ідэнтыфікатар ERSPAN павінен супадаць на зыходных і мэтавых прыладах.

- Для зыходнага порта або зыходнай VLAN ERSPAN можа кантраляваць уваходны, выходны або абодва тыпы трафіку. Па змаўчанні ERSPAN кантралюе ўвесь трафік, у тым ліку шматадресную рассылку і кадры BPDU (Bridge Protocol Data Unit).

- У якасці зыходных партоў для зыходнага сеансу ERSPAN падтрымліваюцца тунэльныя інтэрфейсы GRE, IPinIP, SVTI, IPv6, тунэль IPv6 over IP, шматкропкавы GRE (mGRE) і бяспечныя віртуальныя тунэльныя інтэрфейсы (SVTI).

- Опцыя фільтрацыі VLAN не працуе ў сеансе маніторынгу ERSPAN на інтэрфейсах WAN.

- ERSPAN на маршрутызатарах Cisco ASR серыі 1000 падтрымлівае толькі інтэрфейсы 3-га ўзроўню. Інтэрфейсы Ethernet не падтрымліваюцца на ERSPAN, калі яны настроены як інтэрфейсы 2-га ўзроўню.

- Калі сеанс наладжваецца праз CLI канфігурацыі ERSPAN, ідэнтыфікатар сеансу і тып сеансу нельга змяніць. Каб змяніць іх, спачатку трэба выкарыстаць форму no каманды канфігурацыі для выдалення сеансу, а затым пераканфігураваць сеанс.

- Cisco IOS XE версіі 3.4S: - Маніторынг тунэльных пакетаў, не абароненых IPsec, падтрымліваецца на інтэрфейсах тунэляў IPv6 і IPv6 over IP толькі для зыходных сесій ERSPAN, а не для сесій прызначэння ERSPAN.

- У Cisco IOS XE версіі 3.5S была дададзена падтрымка наступных тыпаў інтэрфейсаў WAN у якасці зыходных партоў для зыходнага сеансу: паслядоўны (T1/E1, T3/E3, DS0), пакетны перанос праз SONET (POS) (OC3, OC12) і шматканальны PPP (ключавыя словы multilink, pos і serial былі дададзены да каманды source interface).

Выкарыстанне ERSPAN у якасці лакальнага SPAN:

Каб выкарыстоўваць ERSPAN для маніторынгу трафіку праз адзін або некалькі партоў або VLAN на адной прыладзе, нам трэба стварыць сеансы крыніцы ERSPAN і прызначэння ERSPAN на адной прыладзе, паток дадзеных адбываецца ўнутры маршрутызатара, падобна да лакальнага SPAN.

Пры выкарыстанні ERSPAN у якасці лакальнага SPAN прымяняюцца наступныя фактары:

- Абодва сеансы маюць аднолькавы ідэнтыфікатар ERSPAN.

- Абодва сеансы маюць аднолькавы IP-адрас. Гэты IP-адрас з'яўляецца ўласным IP-адрасам маршрутызатара, гэта значыць IP-адрас зваротнай сувязі або IP-адрас, настроены на любым порце.

Час публікацыі: 28 жніўня 2024 г.