У галіне сеткавай бяспекі ключавую ролю адыгрываюць сістэмы выяўлення ўварванняў (IDS) і сістэмы прадухілення ўварванняў (IPS). У гэтым артыкуле падрабязна разгледжаны іх азначэнні, ролі, адрозненні і сцэнарыі прымянення.

Што такое IDS (сістэма выяўлення ўварванняў)?

Вызначэнне IDS

Сістэма выяўлення ўварванняў — гэта інструмент бяспекі, які маніторыць і аналізуе сеткавы трафік для выяўлення магчымых шкоднасных дзеянняў або атак. Яна шукае сігнатуры, якія адпавядаюць вядомым шаблонам атак, вывучаючы сеткавы трафік, сістэмныя журналы і іншую адпаведную інфармацыю.

Як працуе ІДС

IDS працуе ў асноўным наступным чынам:

Выяўленне подпісаўIDS выкарыстоўвае загадзя вызначаныя сігнатуры шаблонаў атак для супастаўлення, падобна да таго, як сканеры вірусаў выяўляюць вірусы. IDS падымае папярэджанне, калі трафік утрымлівае функцыі, якія адпавядаюць гэтым сігнатурам.

Выяўленне анамалійСістэма выяўлення ўварванняў (IDS) адсочвае базавы ўзровень нармальнай сеткавай актыўнасці і падымае папярэджанні, калі выяўляе заканамернасці, якія істотна адрозніваюцца ад звычайнай паводзін. Гэта дапамагае выяўляць невядомыя або новыя атакі.

Аналіз пратаколаўСІС аналізуе выкарыстанне сеткавых пратаколаў і выяўляе паводзіны, якія не адпавядаюць стандартным пратаколам, тым самым вызначаючы магчымыя атакі.

Тыпы ІДС

У залежнасці ад месца іх разгортвання, сістэмы выяўлення ідэнтыфікацыі можна падзяліць на два асноўныя тыпы:

Ідэнтыфікатары сеткі (NIDS)Разгортваецца ў сетцы для маніторынгу ўсяго трафіку, які праходзіць праз сетку. Можа выяўляць атакі як на сеткавым, так і на транспартным узроўні.

Ідэнтыфікатары хаста (HIDS)Разгортваецца на адным хосце для маніторынгу сістэмнай актыўнасці на гэтым хосце. Ён больш арыентаваны на выяўленне атак на ўзроўні хоста, такіх як шкоднасныя праграмы і незвычайная паводзіны карыстальнікаў.

Што такое IPS (сістэма прадухілення ўварванняў)?

Вызначэнне IPS

Сістэмы прадухілення ўварванняў (IPS) — гэта інструменты бяспекі, якія прымаюць праактыўныя меры для спынення або абароны ад патэнцыйных атак пасля іх выяўлення. У параўнанні з IDS, IPS — гэта не толькі інструмент для маніторынгу і папярэджання, але і інструмент, які можа актыўна ўмешвацца і прадухіляць патэнцыйныя пагрозы.

Як працуе ІПС

IPS абараняе сістэму, актыўна блакуючы шкоднасны трафік, які праходзіць праз сетку. Яго асноўны прынцып працы ўключае ў сябе:

Блакіроўка трафіку атакіКалі IPS выяўляе патэнцыйны трафік атакі, ён можа неадкладна прыняць меры, каб прадухіліць трапленне гэтага трафіку ў сетку. Гэта дапамагае прадухіліць далейшае распаўсюджванне атакі.

Скід стану падключэнняIPS можа скінуць стан злучэння, звязаны з патэнцыйнай атакай, прымушаючы зламысніка аднавіць злучэнне і тым самым перапыняючы атаку.

Змяненне правілаў брандмаўэраIPS можа дынамічна змяняць правілы брандмаўэра, каб блакаваць або дазваляць пэўныя тыпы трафіку адаптавацца да пагроз у рэжыме рэальнага часу.

Тыпы IPS

Падобна IDS, IPS можна падзяліць на два асноўныя тыпы:

Сеткавы IPS (NIPS)Разгортваецца ў сетцы для маніторынгу і абароны ад атак па ўсёй сетцы. Можа абараняцца ад атак сеткавага і транспартнага ўзроўняў.

IPS хоста (HIPS)Разгортваецца на адным хосце для забеспячэння больш дакладнай абароны, у асноўным выкарыстоўваецца для абароны ад атак на ўзроўні хоста, такіх як шкоднасныя праграмы і эксплойты.

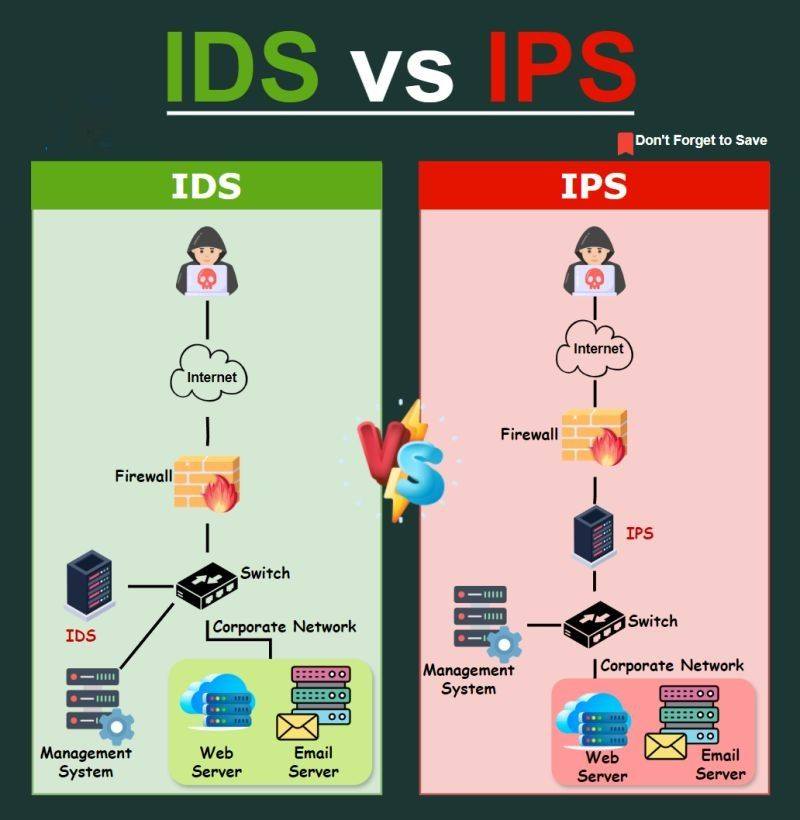

У чым розніца паміж сістэмай выяўлення ўварванняў (IDS) і сістэмай прадухілення ўварванняў (IPS)?

Розныя спосабы працы

IDS — гэта пасіўная сістэма маніторынгу, якая ў асноўным выкарыстоўваецца для выяўлення і сігналізацыі. У адрозненне ад гэтага, IPS з'яўляецца праактыўнай і здольнай прымаць меры для абароны ад патэнцыйных нападаў.

Параўнанне рызык і наступстваў

З-за пасіўнага характару сістэмы выяўлення ідэнтыфікацыйнай абароны (ISS) яна можа даць прамах або ілжыва спрацоўваць, у той час як актыўная абарона ад IPS можа прывесці да агню па сваіх сілах. Пры выкарыстанні абедзвюх сістэм неабходна збалансаваць рызыку і эфектыўнасць.

Розніца ў разгортванні і канфігурацыі

СІС звычайна гнуткія і могуць быць разгорнутыя ў розных месцах сеткі. У адрозненне ад гэтага, разгортванне і налада ІПС патрабуе больш стараннага планавання, каб пазбегнуць перашкод звычайнаму трафіку.

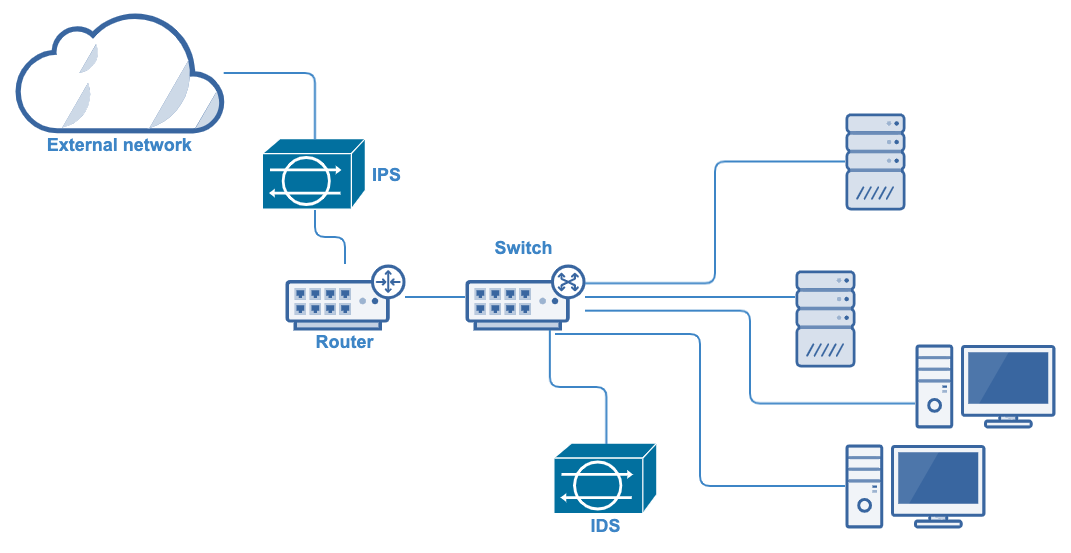

Інтэграванае прымяненне IDS і IPS

СІС і ІПС дапаўняюць адзін аднаго: ІПС маніторынгуюць і падаюць папярэджанні, а ІПС прымае праактыўныя абарончыя меры пры неабходнасці. Іх спалучэнне можа сфармаваць больш поўную лінію абароны бяспекі сеткі.

Вельмі важна рэгулярна абнаўляць правілы, сігнатуры і інфармацыю аб пагрозах сістэм выяўлення ўварванняў і абароны ад небяспекі. Кіберпагрозы пастаянна развіваюцца, і своечасовыя абнаўленні могуць палепшыць здольнасць сістэмы выяўляць новыя пагрозы.

Вельмі важна адаптаваць правілы IDS і IPS да канкрэтнага сеткавага асяроддзя і патрабаванняў арганізацыі. Наладжваючы правілы, можна палепшыць дакладнасць сістэмы і знізіць колькасць ілжывых спрацоўванняў і траўмаў з боку суперніка.

Сістэмы выяўлення і абароны ад небяспекі (ISS) і сістэмы абароны ад небяспекі (IPS) павінны мець магчымасць рэагаваць на патэнцыйныя пагрозы ў рэжыме рэальнага часу. Хуткая і дакладная рэакцыя дапамагае стрымаць зламыснікаў ад нанясення большай шкоды сетцы.

Пастаянны маніторынг сеткавага трафіку і разуменне звычайных заканамернасцей трафіку могуць дапамагчы палепшыць магчымасці выяўлення анамалій сістэмай выяўлення ўварванняў і знізіць верагоднасць ілжывых спрацоўванняў.

Знайдзіце правільнаСеткавы брокер пакетаўпрацаваць з вашай сістэмай выяўлення ўварванняў (IDS)

Знайдзіце правільнаУбудаваны байпасны перамыкачпрацаваць з вашай IPS (сістэмай прадухілення ўварванняў)

Час публікацыі: 26 верасня 2024 г.