Забеспячэнне бяспекі сетак у хутка зменлівым ІТ-асяроддзі і пры пастаяннай эвалюцыі карыстальнікаў патрабуе шэрагу складаных інструментаў для правядзення аналізу ў рэжыме рэальнага часу. Ваша інфраструктура маніторынгу можа мець маніторынг прадукцыйнасці сеткі і прыкладанняў (NPM/APM), рэгістратары дадзеных і традыцыйныя сеткавыя аналізатары, у той час як вашы сістэмы абароны выкарыстоўваюць брандмаўэры, сістэмы абароны ад узломаў (IPS), сістэмы прадухілення ўцечкі дадзеных (DLP), антывірусныя праграмы і іншыя рашэнні.

Незалежна ад таго, наколькі спецыялізаваныя інструменты бяспекі і маніторынгу, усе яны маюць дзве агульныя рысы:

• Патрэба дакладна ведаць, што адбываецца ў сетцы

• Вынікі аналізу заснаваныя толькі на атрыманых дадзеных

Апытанне, праведзенае Асацыяцыяй кіравання прадпрыемствамі (EMA) у 2016 годзе, паказала, што амаль 30% рэспандэнтаў не давяраюць сваім інструментам у атрыманні ўсіх неабходных дадзеных. Гэта азначае, што ў сетцы існуюць сляпыя зоны маніторынгу, што ў канчатковым выніку прыводзіць да марных намаганняў, празмерных выдаткаў і больш высокай рызыкі ўзлому.

Для забеспячэння бачнасці неабходна пазбягаць непатрэбных інвестыцый і маніторынгу сляпых зон сеткі, што патрабуе збору адпаведных дадзеных аб усім, што адбываецца ў сетцы. Раздзяляльнікі/сплітары і люстраныя парты сеткавых прылад, таксама вядомыя як парты SPAN, становяцца кропкамі доступу, якія выкарыстоўваюцца для захопу трафіку для аналізу.

Гэта адносна «простая аперацыя»; сапраўдная праблема заключаецца ў тым, каб эфектыўна перадаваць дадзеныя з сеткі кожнаму інструменту, якому яны патрэбныя. Калі ў вас ёсць толькі некалькі сегментаў сеткі і адносна мала інструментаў аналізу, іх можна падключыць непасрэдна. Аднак, улічваючы хуткасць, з якой сеткі працягваюць маштабавацца, нават калі гэта лагічна магчыма, ёсць вялікая верагоднасць таго, што такое ўзаемнае падключэнне створыць невырашальны кашмар кіравання.

Паводле звестак EMA, 35% карпаратыўных устаноў назвалі недахоп партоў SPAN і разгалінавальнікаў асноўнай прычынай немагчымасці поўнага маніторынгу сегментаў сваёй сеткі. Парты на высокапрадукцыйных інструментах аналізу, такіх як брандмаўэры, таксама могуць быць менш даступныя, таму вельмі важна не перагружаць абсталяванне і не зніжаць яго прадукцыйнасць.

Навошта патрэбныя брокеры сеткавых пакетаў?

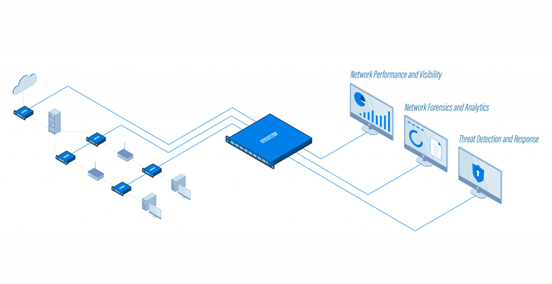

Брокер сеткавых пакетаў (NPB) усталёўваецца паміж раздзяляльнікам або партамі SPAN, якія выкарыстоўваюцца для доступу да сеткавых дадзеных, а таксама інструментаў бяспекі і маніторынгу. Як вынікае з назвы, асноўная функцыя брокера сеткавых пакетаў: каардынаваць дадзеныя сеткавых пакетаў, каб гарантаваць, што кожны інструмент аналізу дакладна атрымлівае неабходныя яму дадзеныя.

NPB дадае ўсё больш важны ўзровень інтэлекту, які зніжае выдаткі і складанасць, дапамагаючы вам:

Каб атрымаць больш поўныя і дакладныя дадзеныя для прыняцця лепшых рашэнняў

Брокер сеткавых пакетаў з пашыранымі магчымасцямі фільтрацыі выкарыстоўваецца для забеспячэння дакладных і эфектыўных дадзеных для вашых інструментаў маніторынгу і аналізу бяспекі.

Больш жорсткая бяспека

Калі вы не можаце выявіць пагрозу, яе цяжка спыніць. NPB распрацаваны для таго, каб брандмаўэры, сістэмы абароны і іншыя сістэмы абароны заўсёды мелі доступ да менавіта тых дадзеных, якія ім патрэбныя.

Хутчэй вырашайце праблемы

Фактычна, простае выяўленне праблемы складае 85% ад сярэдняга часу, які адпавядае сярэдняму часу. Прастой азначае страту грошай, а няправільнае вырашэнне праблемы можа мець разбуральныя наступствы для вашага бізнесу.

Кантэкстная фільтрацыя, якую забяспечвае NPB, дапамагае хутчэй выяўляць і вызначаць першапрычыну праблем, укараняючы пашыраны інтэлект прыкладанняў.

Павысіць ініцыятыву

Метададзеныя, якія прадастаўляюцца разумнай NPB праз NetFlow, таксама спрашчаюць доступ да эмпірычных дадзеных для кіравання выкарыстаннем прапускной здольнасці, тэндэнцыямі і ростам, каб спыніць праблему ў зародку.

Лепшая аддача ад інвестыцый

Разумная NPB можа не толькі агрэгаваць трафік з пунктаў маніторынгу, такіх як камутатары, але і фільтраваць і збіраць даныя для паляпшэння выкарыстання і прадукцыйнасці інструментаў бяспекі і маніторынгу. Апрацоўваючы толькі адпаведны трафік, мы можам палепшыць прадукцыйнасць інструментаў, паменшыць перагрузку, мінімізаваць ілжывыя спрацоўванні і дасягнуць больш шырокага пакрыцця бяспекі з меншай колькасцю прылад.

Пяць спосабаў палепшыць рэнтабельнасць інвестыцый з дапамогай брокераў сеткавых пакетаў:

• Хутчэйшае ліквідаванне непаладак

• Хутчэйшае выяўленне ўразлівасцей

• Знізіць нагрузку на інструменты бяспекі

• Падоўжыць тэрмін службы інструментаў маніторынгу падчас мадэрнізацыі

• Спрашчэнне выканання патрабаванняў

Што канкрэтна можа зрабіць НПБ?

Агрэгацыя, фільтрацыя і перадача дадзеных гучаць проста ў тэорыі. Але на самой справе разумная NPB можа выконваць вельмі складаныя функцыі, што прыводзіць да экспанентна большай эфектыўнасці і павышэння бяспекі.

Балансаванне нагрузкі трафіку — адна з функцый. Напрыклад, калі вы абнаўляеце сетку цэнтра апрацоўкі дадзеных з 1 Гбіт/с да 10 Гбіт/с, 40 Гбіт/с або вышэй, NPB можа запаволіцца, каб размеркаваць высакахуткасны трафік паміж існуючай групай нізкахуткасных інструментаў аналітычнага маніторынгу 1G або 2G. Гэта не толькі павялічвае каштоўнасць вашых бягучых інвестыцый у маніторынг, але і дазваляе пазбегнуць дарагіх мадэрнізацый пры міграцыі ІТ.

Іншыя магутныя функцыі, якія выконвае NPB, ўключаюць:

Лішнія пакеты дадзеных выдаляюцца

Інструменты аналізу і бяспекі падтрымліваюць прыём вялікай колькасці дублікатаў пакетаў, перасланых з некалькіх раздзяляльнікаў. NPB можа ліквідаваць дубліраванне, каб прадухіліць марнаванне вылічальнай магутнасці інструментамі пры апрацоўцы лішніх дадзеных.

Расшыфроўка SSL

Шыфраванне Secure Socket Layer (SSL) — гэта стандартны метад, які выкарыстоўваецца для бяспечнай адпраўкі прыватнай інфармацыі. Аднак хакеры таксама могуць хаваць шкоднасныя кіберпагрозы ў зашыфраваных пакетах.

Вывучэнне гэтых дадзеных павінна быць расшыфравана, але расшыфроўка кода патрабуе каштоўнай вылічальнай магутнасці. Вядучыя брокеры сеткавых пакетаў могуць зняць нагрузку з інструментаў бяспекі, каб забяспечыць агульную празрыстасць, адначасова зніжаючы нагрузку на дарагія рэсурсы.

Маскіроўка дадзеных

Расшыфроўка SSL робіць дадзеныя бачнымі для ўсіх, хто мае доступ да інструментаў бяспекі і маніторынгу. NPB можа блакаваць нумары крэдытных картак або нумары сацыяльнага страхавання, абароненую медыцынскую інфармацыю (PHI) або іншую канфідэнцыйную асабістую інфармацыю (PII) перад перадачай інфармацыі, каб яна не раскрывалася інструменту і яго адміністратарам.

Зняцце загалоўкаў

NPB можа выдаляць такія загалоўкі, як VLAN, VXLAN, L3VPN, таму інструменты, якія не могуць апрацоўваць гэтыя пратаколы, усё яшчэ могуць атрымліваць і апрацоўваць пакетныя дадзеныя. Кантэкстная бачнасць дапамагае выяўляць шкоднасныя праграмы, якія працуюць у сетцы, і сляды, пакінутыя зламыснікамі падчас іх працы ў сістэме і сетцы.

Аналітыка прыкладанняў і пагроз

Ранняе выяўленне ўразлівасцей памяншае страту канфідэнцыйнай інфармацыі і, у канчатковым выніку, выдаткі, звязаныя з уразлівасцямі. Кантэкстна-залежная бачнасць, якую забяспечвае NPB, можа быць выкарыстана для выяўлення індыкатараў узлому (IOC), вызначэння геалакацыі вектараў атакі і барацьбы з крыптаграфічнымі пагрозамі.

Прыкладны інтэлект распаўсюджваецца за межы ўзроўняў 2–4 (мадэль OSI) пакетных дадзеных і аж да 7-га ўзроўню (прыкладнога ўзроўню). Для прадухілення атак прыкладнога ўзроўню, калі шкоднасны код маскіруецца пад звычайныя дадзеныя і сапраўдныя запыты кліентаў, можна ствараць і экспартаваць шырокія дадзеныя аб паводзінах і месцазнаходжанні карыстальнікаў і праграм.

Кантэкстная бачнасць дапамагае выяўляць шкоднасныя праграмы, якія працуюць у вашай сетцы, і сляды, якія пакідаюць зламыснікі, працуючы праз вашу сістэму і сетку.

Маніторынг прыкладанняў

Бачнасць успрымання праграм таксама аказвае істотны ўплыў на прадукцыйнасць і кіраванне. Магчыма, вы хочаце ведаць, калі супрацоўнікі выкарыстоўвалі воблачныя сэрвісы, такія як Dropbox або вэб-пошту, каб абыйсці палітыку бяспекі і перадаць файлы кампаніі, або калі былыя супрацоўнікі спрабавалі атрымаць доступ да файлаў з дапамогай воблачных сэрвісаў асабістага захоўвання дадзеных.

Перавагі НПБ

• Просты ў выкарыстанні і кіраванні

• Інтэлект для зняцця нагрузкі на каманду

• Без страты пакетаў — працуе з пашыранымі функцыямі

• 100% надзейнасць

• Высокапрадукцыйная архітэктура

Час публікацыі: 20 студзеня 2025 г.