Што такое расшыфроўка SSL/TLS?

Дэшыфраванне SSL, таксама вядомае як дэшыфраванне SSL/TLS, адносіцца да працэсу перахопу і дэшыфравання сеткавага трафіку, зашыфраванага з дапамогай пратаколаў Secure Sockets Layer (SSL) або Transport Layer Security (TLS). SSL/TLS — гэта шырока выкарыстоўваны пратакол шыфравання, які абараняе перадачу дадзеных па камп'ютэрных сетках, такіх як Інтэрнэт.

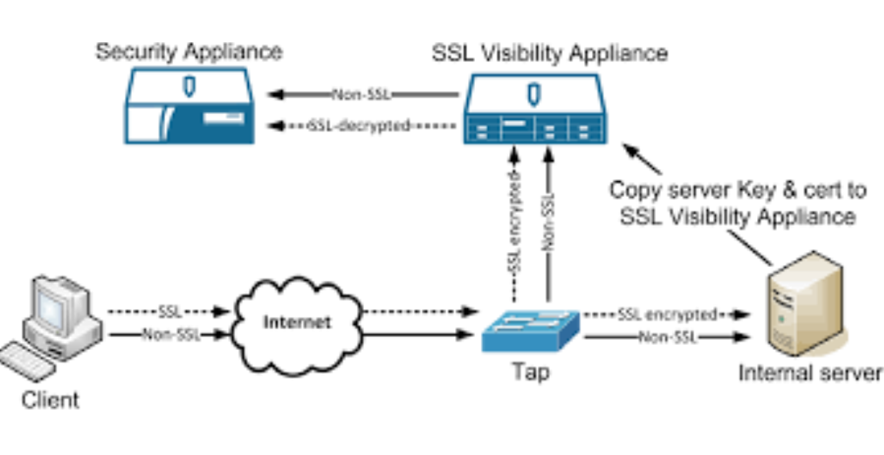

Расшыфроўка SSL звычайна выконваецца прыладамі бяспекі, такімі як брандмаўэры, сістэмы прадухілення ўварванняў (IPS) або спецыялізаваныя прылады расшыфроўкі SSL. Гэтыя прылады стратэгічна размяшчаюцца ў сетцы для праверкі зашыфраванага трафіку ў мэтах бяспекі. Асноўная мэта — аналіз зашыфраваных дадзеных на наяўнасць патэнцыйных пагроз, шкоднасных праграм або несанкцыянаванай дзейнасці.

Для выканання расшыфравання SSL прылада бяспекі выступае ў якасці пасярэдніка паміж кліентам (напрыклад, вэб-браўзерам) і серверам. Калі кліент ініцыюе злучэнне SSL/TLS з серверам, прылада бяспекі перахоплівае зашыфраваны трафік і ўстанаўлівае два асобныя злучэнні SSL/TLS — адно з кліентам і адно з серверам.

Затым прылада бяспекі расшыфроўвае трафік ад кліента, правярае расшыфраваны кантэнт і прымяняе палітыкі бяспекі для выяўлення любой шкоднаснай або падазронай актыўнасці. Яна таксама можа выконваць такія задачы, як прадухіленне страты дадзеных, фільтрацыя кантэнту або выяўленне шкоднасных праграм у расшыфраваных дадзеных. Пасля аналізу трафіку прылада бяспекі перашыфруе яго з дапамогай новага сертыфіката SSL/TLS і перасылае на сервер.

Важна адзначыць, што расшыфроўка SSL выклікае праблемы з прыватнасцю і бяспекай. Паколькі прылада бяспекі мае доступ да расшыфраваных дадзеных, яна патэнцыйна можа праглядаць канфідэнцыйную інфармацыю, такую як імёны карыстальнікаў, паролі, дадзеныя крэдытных карт або іншыя канфідэнцыйныя дадзеныя, якія перадаюцца па сетцы. Таму расшыфроўка SSL звычайна рэалізуецца ў кантраляваных і абароненых асяроддзях, каб забяспечыць прыватнасць і цэласнасць перахопленых дадзеных.

Расшыфроўка SSL мае тры распаўсюджаныя рэжымы:

- Пасіўны рэжым

- Уваходны рэжым

- Выходны рэжым

Але ў чым адрозненні паміж трыма рэжымамі дэшыфравання SSL?

| Рэжым | Пасіўны рэжым | Уваходны рэжым | Выходны рэжым |

| Апісанне | Проста перасылае SSL/TLS-трафік без расшыфравання або мадыфікацыі. | Расшыфруе запыты кліентаў, аналізуе і ўжывае палітыкі бяспекі, а затым перасылае запыты на сервер. | Расшыфруе адказы сервера, аналізуе і ўжывае палітыкі бяспекі, а затым перасылае адказы кліенту. |

| Паток транспарту | Двунакіраваны | Кліент-сервер | Ад сервера да кліента |

| Роля прылады | Назіральнік | Чалавек пасярэдзіне | Чалавек пасярэдзіне |

| Месцазнаходжанне расшыфроўкі | Няма расшыфроўкі | Расшыфруе на перыметры сеткі (звычайна перад серверам). | Расшыфруе на перыметры сеткі (звычайна перад кліентам). |

| Бачнасць руху | Толькі зашыфраваны трафік | Расшыфраваныя запыты кліентаў | Расшыфраваныя адказы сервера |

| Змяненне дарожнага руху | Без мадыфікацый | Можа змяняць трафік для аналізу або ў мэтах бяспекі. | Можа змяняць трафік для аналізу або ў мэтах бяспекі. |

| SSL-сертыфікат | Не патрабуецца прыватны ключ або сертыфікат | Патрабуецца закрыты ключ і сертыфікат для сервера, які перахопліваецца | Патрабуецца закрыты ключ і сертыфікат для кліента, які перахопліваецца |

| Кантроль бяспекі | Абмежаваны кантроль, бо не можа правяраць або змяняць зашыфраваны трафік | Можа правяраць і ўжываць палітыкі бяспекі да запытаў кліентаў, перш чым яны дасягнуць сервера | Можа правяраць і ўжываць палітыкі бяспекі да адказаў сервера, перш чым яны дасягнуць кліента |

| Праблемы прыватнасці | Не атрымлівае доступ да зашыфраваных дадзеных і не аналізуе іх | Мае доступ да расшыфраваных запытаў кліентаў, што выклікае праблемы з прыватнасцю | Мае доступ да расшыфраваных адказаў сервера, што выклікае праблемы з прыватнасцю |

| Меркаванні аб адпаведнасці | Мінімальны ўплыў на прыватнасць і адпаведнасць патрабаванням | Можа патрабаваць выканання правілаў прыватнасці дадзеных | Можа патрабаваць выканання правілаў прыватнасці дадзеных |

У параўнанні з паслядоўным расшыфраваннем платформы бяспечнай дастаўкі, традыцыйная тэхналогія паслядоўнага расшыфравання мае абмежаванні.

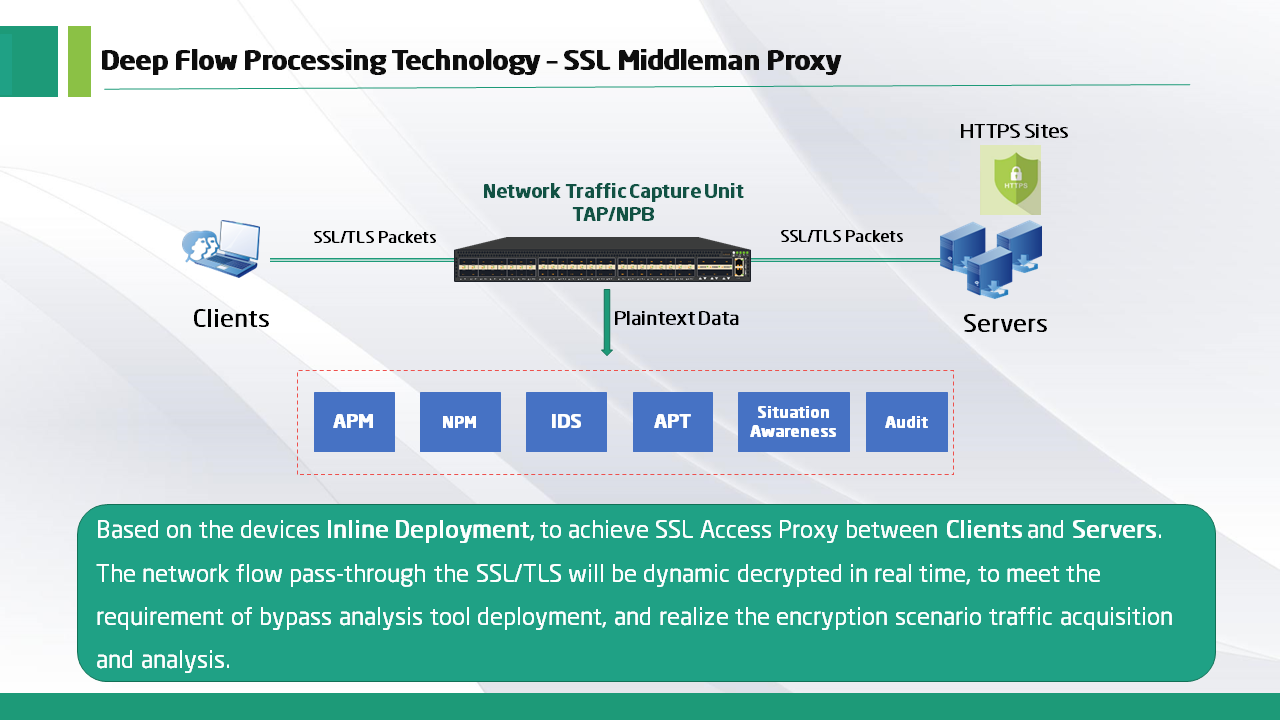

Брандмаўэры і шлюзы сеткавай бяспекі, якія расшыфроўваюць трафік SSL/TLS, часта не адпраўляюць расшыфраваны трафік іншым інструментам маніторынгу і бяспекі. Падобным чынам, балансаванне нагрузкі ліквідуе трафік SSL/TLS і ідэальна размяркоўвае нагрузку паміж серверамі, але не размяркоўвае трафік паміж некалькімі інструментамі бяспекі, якія злучаюцца ў ланцужок, перад тым, як перашыфраваць яго. Нарэшце, гэтыя рашэнні не маюць кантролю над выбарам трафіку і размяркоўваюць незашыфраваны трафік з хуткасцю правадоў, звычайна адпраўляючы ўвесь трафік у механізм расшыфроўкі, што стварае праблемы з прадукцыйнасцю.

З дапамогай расшыфроўкі SSL Mylinking™ вы можаце вырашыць наступныя праблемы:

1. Палепшыць існуючыя інструменты бяспекі шляхам цэнтралізацыі і разгрузкі дэшыфравання і паўторнага шыфравання SSL;

2. Выяўляць схаваныя пагрозы, уцечкі дадзеных і шкоднасныя праграмы;

3. Паважайце канфідэнцыяльнасць дадзеных з выкарыстаннем метадаў выбарачнага расшыфравання на аснове палітыкі;

4. Ланцужок абслугоўвання для некалькіх прыкладанняў для аналізу трафіку, такіх як нарэзка пакетаў, маскіроўка, дэдуплікацыя і адаптыўная фільтрацыя сесій і г.д.

5. Уплывайце на прадукцыйнасць вашай сеткі і ўносіце адпаведныя карэктывы, каб забяспечыць баланс паміж бяспекай і прадукцыйнасцю.

Вось некаторыя з ключавых ужыванняў дэшыфравання SSL у брокерах сеткавых пакетаў. Дэшыфраваннем трафіку SSL/TLS NPB павышаюць бачнасць і эфектыўнасць інструментаў бяспекі і маніторынгу, забяспечваючы комплексную абарону сеткі і магчымасці маніторынгу прадукцыйнасці. Дэшыфраванне SSL у брокерах сеткавых пакетаў (NPB) прадугледжвае доступ і дэшыфраванне зашыфраванага трафіку для праверкі і аналізу. Забеспячэнне прыватнасці і бяспекі дэшыфраванага трафіку мае першараднае значэнне. Важна адзначыць, што арганізацыі, якія ўкараняюць дэшыфраванне SSL у NPB, павінны мець выразна акрэсленыя палітыкі і працэдуры, якія рэгулююць выкарыстанне дэшыфраванага трафіку, уключаючы кантроль доступу, апрацоўку дадзеных і палітыку захоўвання. Выкананне дзеючых прававых і нарматыўных патрабаванняў мае важнае значэнне для забеспячэння прыватнасці і бяспекі дэшыфраванага трафіку.

Час публікацыі: 04 верасня 2023 г.